/ip fire nat add action=dst-nat chain=dstnat dst-address=93.115.76.22 dst-port=80 protocol=tcp to-addresses=185.202.240.241

-

Son Yazılar

Son Yorumlar

Arşivler

Kategoriler

Meta

/ip fire nat add action=dst-nat chain=dstnat dst-address=93.115.76.22 dst-port=80 protocol=tcp to-addresses=185.202.240.241

find -type f | xargs sed -i "/^#/d;/^ *$/d"

Proxmox Serverilimiz SSL ile lisanslayabiliriz. Öncelikle gerekli yazılımı kuruyoruz. sun5.server.net.tr adresini kendi sunucu adresinize göre değiştirmeyi unutmayınız.

cd /usr/local/sbin wget https://dl.eff.org/certbot-auto chmod a+x /usr/local/sbin/certbot-auto certbot-auto certonly -d sun5.server.net.tr -y

Sözleşme onayı ve mail adresi isteyecek bunları kabul edelim SSL miz oluşacak. Şimdi bunları yerlerine kopyalayacağız.

rm -rf /etc/pve/local/pve-ssl.pem rm -rf /etc/pve/local/pve-ssl.key rm -rf /etc/pve/pve-root-ca.pem cp /etc/letsencrypt/live/sun5.server.net.tr/fullchain.pem /etc/pve/local/pve-ssl.pem cp /etc/letsencrypt/live/sun5.server.net.tr/privkey.pem /etc/pve/local/pve-ssl.key cp /etc/letsencrypt/live/sun5.server.net.tr/chain.pem /etc/pve/pve-root-ca.pem service pveproxy restart service pvedaemon restart

Şimdi yenileme işleminin otomatik yapılması içinbir dosya oluşturalım ve komutlarımızı içine ekleyelim.

nano /root/ssl-renew.sh /usr/local/sbin/certbot-auto renew >> /var/log/le-renew.log rm -rf /etc/pve/local/pve-ssl.pem rm -rf /etc/pve/local/pve-ssl.key rm -rf /etc/pve/pve-root-ca.pem cp /etc/letsencrypt/live/sun5.server.net.tr/fullchain.pem /etc/pve/local/pve-ssl.pem cp /etc/letsencrypt/live/sun5.server.net.tr/privkey.pem /etc/pve/local/pve-ssl.key cp /etc/letsencrypt/live/sun5.server.net.tr/chain.pem /etc/pve/pve-root-ca.pem service pveproxy restart service pvedaemon restart

chmod 755 /root/ssl-renew.sh

crontab -e

komutu ile de aşşağıdaki satırı dosyamıza ekleyelim.

@monthly /root/ssl-renew.sh

Hepsi bu kadar.

Tüm interfaces l2mtu larını değiştirmenin hızlı yolu.

int set [ find l2mtu=1580] l2mtu=4000

Aşağıdaki komutla belirlediğiniz boyuttan fazla olan dosyaları Linux sisteminizde bulabilirsiniz.

find / -type f -size +100M -exec ls -lh {} \; | awk '{ print $5 ": " $9 }' |sort -n

Basit bir komut ile tarihe göre eski log dosyalarını arayıp silebiliriz.

find /var/log/radius/radacct/* -type f -mtime +1 -exec rm {} \;

mtime süreyi düzenlemektedir örnekte 1 günden eski dosyalar silinecektir.

Bu scan işlemi bir backgroud scan değildir. Background scan sadece 802.11 protokolünde çalışır ancak bu script ile herhangi bir protokolde scan işlemi yapıp sonucu dosya olarak alabilirsiniz. İki şekilde yapmak mümkün;

/interface wireless scan 0 duration=60 save-file=[/system identity get name]

SSH bağlantısı yapmak çoğu zaman daha uğraştırıcı olmaktadır. Çünkü genelde ssh portunu güvenlik sebebiyle ya kapatıyoruz.

/system script add name=scan owner=admin policy=\ ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source="/in\ terface wireless scan 0 duration=60 save-file=[/system identity get name]"

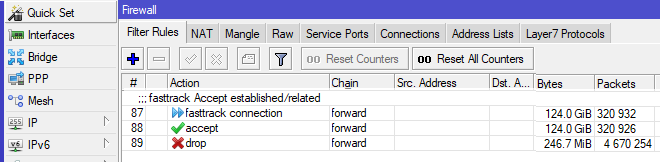

Mikrotik routerlarda fasttrak kullanımı %10-40 arasında cpu kazancı sağlayabilir.

/ip firewall filter

add action=fasttrack-connection chain=forward comment=\

"fasttrack Accept established/related" connection-state=established,related \

in-interface-list=WAN

add action=accept chain=forward connection-state=established,related \

in-interface-list=WAN

add action=drop chain=forward connection-state=invalid in-interface-list=WAN \

log=yes log-prefix=invalid

Proxmox 5 ve üstü sürümlerde, ppp bağlantısı yapmak isteğinizde kernelin desteklemediği mesajını alırsınız. Çözümü oldukça basit.

Proxmox Sunucusunda

dizininde yetki vermek isteğimiz sanal makine conf dosyasına;lxc.cgroup.devices.allow: c 108:0 rwm # /dev/ppp lxc.mount.entry: /dev/ppp dev/ppp none bind,optional,create=filesatırlarını ekliyoruz. Ve sanal makineyi reboot ediyoruz.